Esta guía solamente muestra la configuración para una de las partes (en este caso la que tiene Ubiquiti)

Alguna vez en la vida se te presenta la idea de hacer una conexión directa entre tu casa y la de tu amigo. No es que le vayas a dar ningún uso, pero la vena friki está ahí y tener la posibilidad de compartir fotos y videos a través de Immich, o porque no, crear un servidor de minecraft sin necesidad de exponer puertos es muy jugosa.

En esto punto nos encontramos con que cada uno tiene una infraestructura de un proveedor diferente, en nuestro caso tenemos Ubiquiti pero otros tienen el router de la operadora con una raspberry, un mikrotik o directamente algo configurado con OPENSense. No podemos utilizar las herramientas de «Site magic» que ofrece Ubiquiti al utilizar marcas diferentes.

Tenemos que buscar otras opciones que sean interoperables para VPN’s. Algunas de estas herramientas son OpenVPN, wireguard, IPSEC etc… Cada una tiene sus pros y sus contras, en nuestro caso elegimos Wireguard al ser una de la más conocidas y nos ofrece un buen rendimiento con bajos recursos. Aparte de ser una de las más fáciles de configurar en general.

Vamos decididos a configurar nuestro router Ubiquiti donde vemos que hay 4 opciones de VPN:

- Teleport: Es un servicio de Ubiquiti que te permite establecer de manera sencilla una VPN hacia to router. No hace falta configurar nada, inicias sesión y le das a conectar del resto se encargan ellos.

- VPN Server: Esta opción es una alternativa al teleport. Permite montar un servidor VPN pero esta vez te tendrás que ocupar tu mismo de la configuración. Los protocolos soportados son: Wireguard, Openvpn, L2TP.

- VPN Client: Permite conectarte a un servidor VPN y redirigir el tráfico hacia el. Empresas como IVPN, ProtonVPN o Mullvad te ofrecen los credenciales para poder conectarte y ocultar tu dirección IP. Los protocolos que soporta son Wireguard y OpenVPN.

- VPN Site To Site (S2S): Por último tenemos nuestra deseada opción para establecer túneles punto a punto e interconectar redes completas. Los protocolos soportados son OpenVPN y IPSec.

Y bueno, el resto es historia… ¿En 2025 sin compatibilidad con Wireguard en modo S2S? Pues sí, actualmente no nos tienen permitido utilizar este protocolo para establecer la conexión. Es un tanto extraño, pero dada la flexibilidad que tiene wireguard es posible hacerlo y sin necesidad de modificar la configuración por ssh.

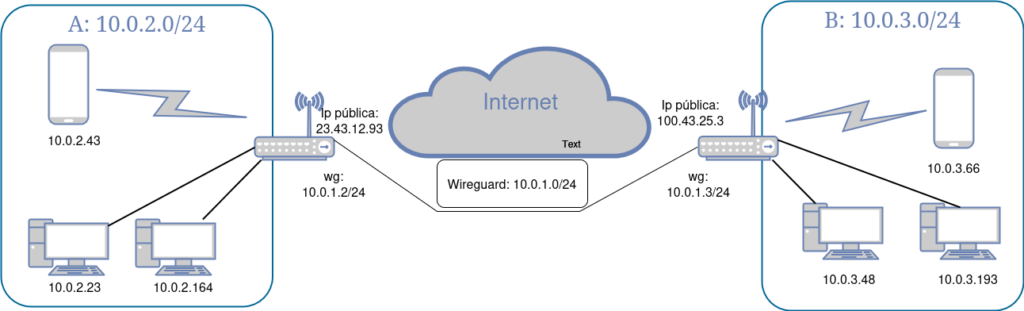

Esquema de red

El primer paso es definir las redes a interconectar y una adicional para la interfaz de wireguard. Para facilitar la explicación vamos a ejemplificarlas. Por nuestra parte tenemos la red A y por parte de nuestro amigo la red B:

- A (nosotros) -> 10.0.2.0/24

- B (nuestro amigo) -> 10.0.3.0/24

Es muy importante que las subredes sean diferentes y que no se solapen entre ellas, para que el router pueda enrutar correctamente el tráfico. Escogemos otra red a nuestra elección para la interfaz de wireguard, en este caso:

- WIREGUARD -> 10.0.1.0/24

En la red de wireguard tenemos que reservar una dirección por cada uno de los integrantes, dejándolo de esta manera:

- A -> Red: 10.0.2.0/24 Wireguard: 10.0.1.2/24

- B -> Red: 10.0.3.0/24 Wireguard: 10.0.1.3/24

Configuración de Ubiquiti

Teniendo esta información la configuración es muy directa. Vamos a considerar que somos la red A y nuestro amigo las red B. No vamos a mostrar el procedimiento para configurar la red B ya que depende del router y sistemas que tenga. En el caso de que sea también Ubiquiti no continúes con la guia, pues hay opciones como el «Site magic» que te facilita todo este procedimiento.

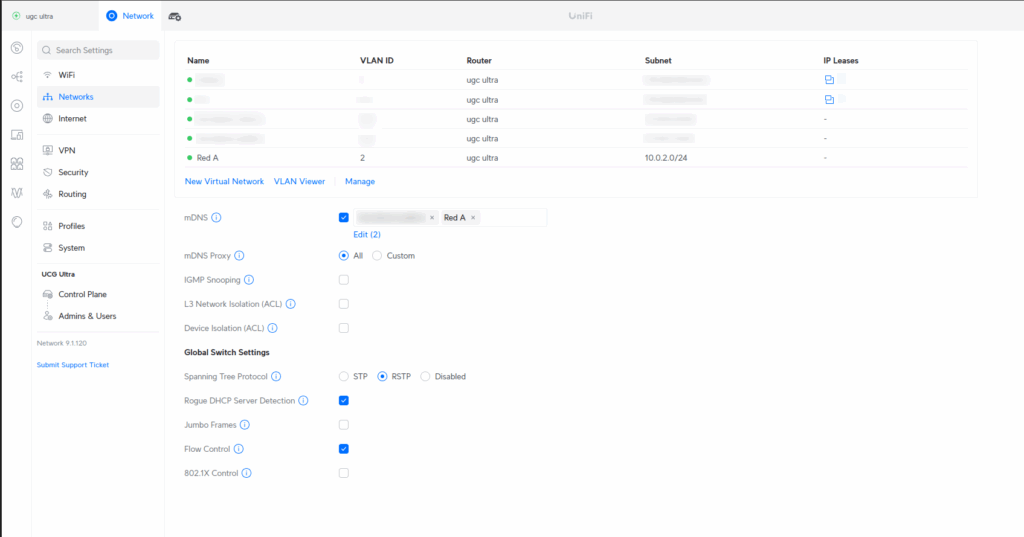

Redes

Revisamos que nuestra red 10.0.2/24 este creada en Opciones -> Networks :

VPN

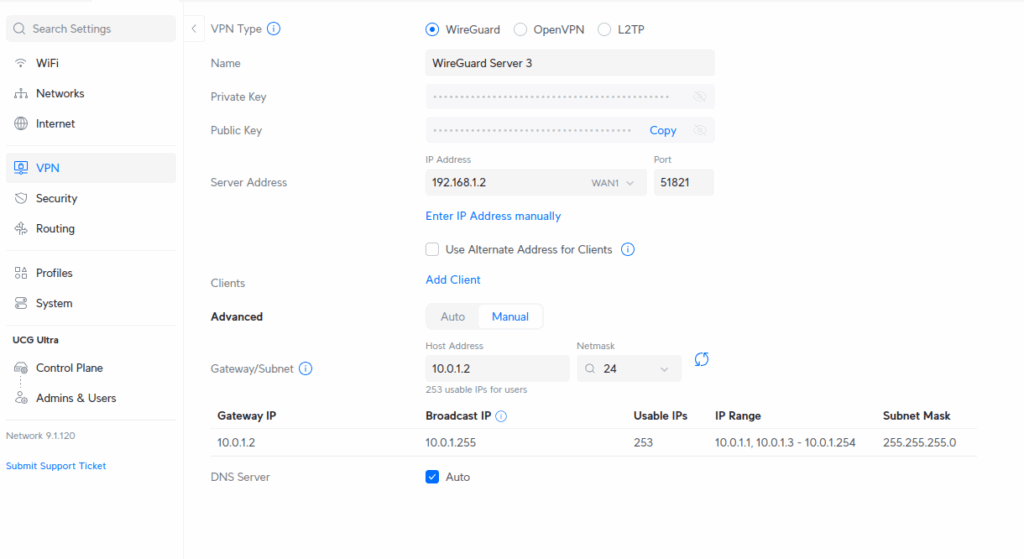

Nos vamos a Opciones -> VPN ->VPN Server y pulsamos sobre el botón de Create New.

Las opciones que debemos de rellenar son las siguientes:

- Name: Nombre que le queremos dar a la VPN, puede ser cualquiera.

- Private key y public key: Clave asimétrica autogenerada. Se utilizara para cifrar y autenticar la conexión. La parte pública se la debes de pasar a tu amigo.

- Server Address: Es la dirección donde se va a abrir el servidor. Por defecto se coloca en tu wan principal y el puerto puede ser cualquiera.

- Use Alternate Address for Clients: Se utiliza para generar la configuración de los clientes de manera automática. En este caso no lo vamos a necesitar pero se debería de rellenar con la IP pública de tu casa o un dominio que tengas configurado.

- Clients: ¡Lo vemos en la siguiente sección!

- Advanced: Lo ponemos como manual

- Gateway/Subnet: La red que hemos definido previamente de wireguard, en este caso 10.5.0.255 y en máscara seleccionamos la 24.

La configuración se quedaría como la siguiente:

Con esta configuración ya podríamos guardar y tener el servidor preparado para recibir peticiones. Aun así, nadie se podría conectar pues debemos de configurar los clientes.

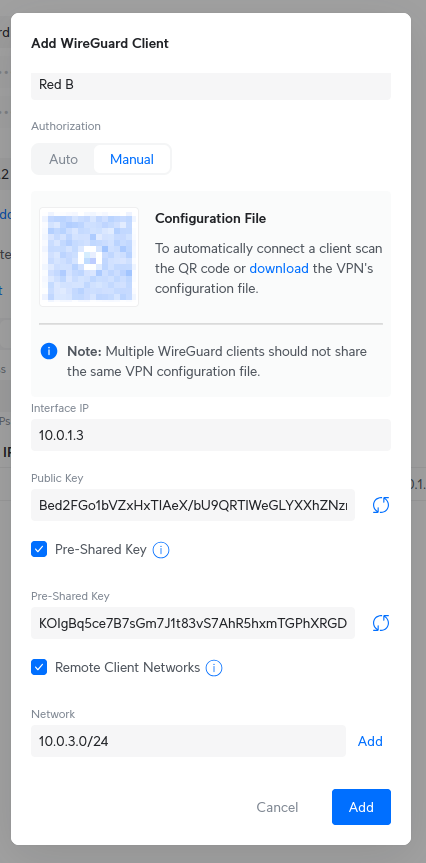

Clientes

Retomamos la configuración pulsando sobre el botón de Add Client. Este se encuentra a mitad de pantalla siendo poco llamativo aun siendo de los más importantes.

De manera automática se nos genera una configuración que se puede utilizar directamente en cualquier cliente de Wireguard. En nuestro caso no nos interesa pues nuestro amigo habrá preparado su Wireguard con sus propias claves y configuraciones. Por lo que nos centramos en añadir la configuración de red que hemos acordado previamente.

Le damos a la opción y rellenamos los siguientes parámetros:

- Name: Nombre del cliente, en este caso el de nuestro amigo o el de la red.

- Interface IP: La ip de la interfaz de nuestro compañero, 10.0.1.3

- Public key: Esta clave es de la otra parte de la red, nos la tienen que pasar por algún lugar seguro.

- Pre-Shared Key: Esta opción es muy recomendable y permite utilizar criptografía simétrica por encima de la comunicación que establece wireguard por defecto (que también es segura). Su principal función es proteger los datos en el caso de que el algoritmo criptográfico sea roto en el futuro.

- Remote Client Networks: Activamos la opción

- Añadimos la red que tiene nuestro amigo para enrutar el tráfico hacia el: 10.0.3.0/24

Pulsamos sobre Add y seguidamente sobre Apply Changes. Es muy importante que le demos a Apply Changes, por que el cliente no se guardará hasta que se apliquen los cambios.

Con esto tendríamos la VPN configurada y preparada para comenzar las conexiones. Aunque todavía nos falta configurar el enrutado.

Enrutado

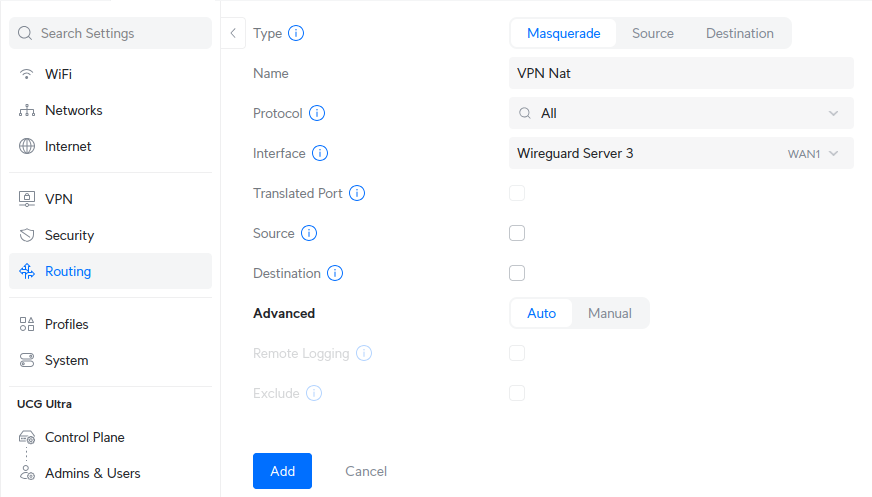

Por último, es necesario configurar el NAT para que todo el tráfico que salga de nuestra red se enmascare con la IP de nuestro Wireguard. Nos vamos a Routing -> Nat -> Create Entry.

En la configuración:

- Type: Masquerade

- Name: El nombre que queramos darle

- Interface: Seleccionamos la VPN que hemos creado Wireguard Server 3

Finalmente pulsamos sobre Add.

¡Esto sería todo! Una vez hayamos terminado de configurar el NAT se podría empezar a probar las conexiones.

Conclusión

Aunque Ubiquiti no facilita la configuración S2S de manera sencilla con wireguard, es posible hacerlo usando la función de VPN Server. La mayor parte de la configuración habrá que hacerla manual pero no es nada complicado y muy fácil de seguir.

Deja una respuesta